Day3

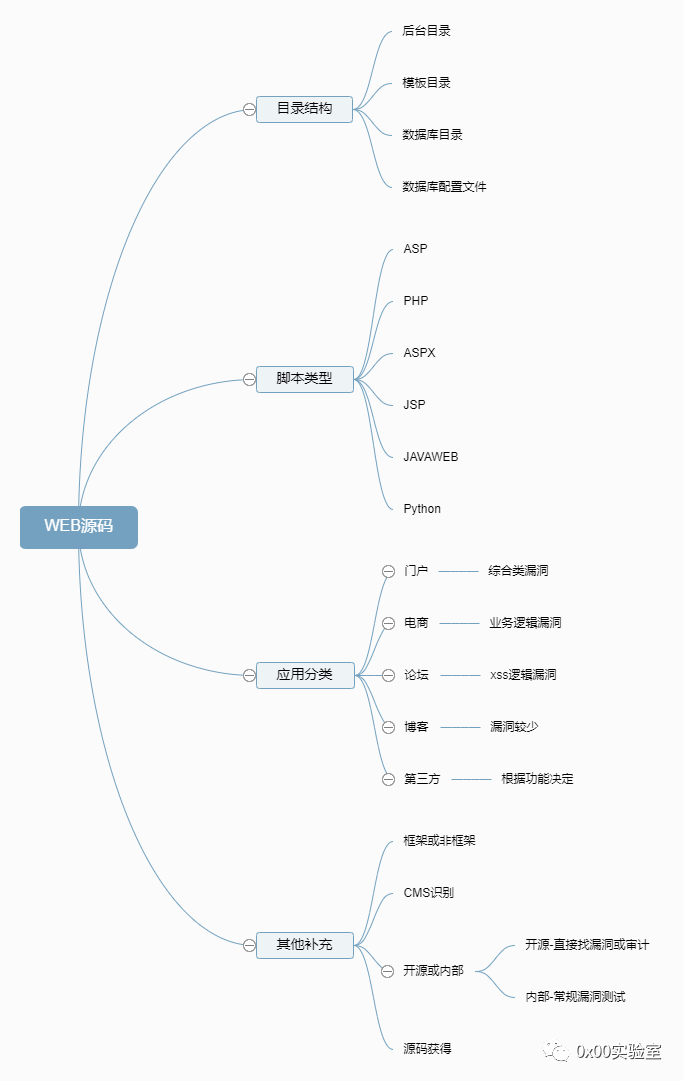

搭建安全拓展,WEB源码

搭建安全拓展

1.用ip地址也可以访问网站会获取更多的信息

会访问到网站域名的上一级

2.中间件和文件解析,文件后缀

3.身份验证和访问权限

不给执行权限,后门无法正常使用

4.绕过思路:可以更换目录,也就是将后门尝试放到其他目录(可以执行权限的目录),比如:根目录或者是其他的正常运行脚本的目录

5.中间件的简要识别:抓包,数据包,返回数据包(包括相关信息)。找到搭建平台,查找相关知识,找漏洞。

6.基于中间件的靶场使用:

WEB源码扩展

web源码是很重要的信息来源

关于WEB源码目录结构

了解架构便于理解

目录名字大多是英文,见名知意……

数据库配置文件:有这个才可以和数据库连接。

有数据库相关信息,可以获得其中的重要信息。

通过面对的目标找重点关注的

关于WEB源码脚本类型

源码是什么语言写的

1.不同语言写出来数据库储存不同

2.编译,解释不同

3.安全漏洞不同

关于WEB源码应用分类

源码的功能决定漏洞的类型

关于WEB源码其他说明

四个知识点

1.框架和非框架

2.CMS识别

3.开源或内部

CMS可以识别出来的—>开源

直接可以搜漏洞。

内部的话只能一步一步找。

4.源码获取

#总结

关注应用分类及脚本类型估摸出可能存在的漏洞(其中框架类除外),在获取源码后可进行本地安全测试或代码审计,也可以分析其目录工作原理(数据库备份,bak文件等等),未获取源码采用各种方法获取。

bak

备份文件

bak是一个备份文件,为文件格式扩展名。、

这类文件一般在.bak前面加上应该有原来的扩展名

比如:

windows.dll.bak 或是 windows_dll.bak

有的则是由原文件的后缀名和bak混合而成。

可以根据她默认的备份储存位置找到信息。

实例

1.在线cms识别平台,不能完全依赖……

2.查看特殊的文件名和文件地址

思维导图: